L’ultimo Brand Phishing Report di Check Point Research rivela che, nel secondo trimestre ’23 una delle tre più grandi aziende tecnologiche al mondo ha scalato i primi tre posti, mentre Google si insinua nella lista e Apple fa la sua comparsa per la prima volta quest’anno

Check Point Research (CPR), il ramo di Threat Intelligence di Check Point® Software Technologies Ltd. (NASDAQ: CHKP), e fornitore leader di soluzioni di sicurezza informatica a livello globale, ha pubblicato il Brand Phishing Report per il secondo trimestre 2023. Il rapporto evidenzia i marchi che sono stati più frequentemente imitati dai criminali informatici nei loro tentativi di rubare informazioni personali o credenziali di pagamento nei mesi di aprile, maggio e giugno 2023.

Lo scorso trimestre, l’azienda tecnologica globale Microsoft ha scalato la classifica, passando dal terzo posto del primo al primo posto del secondo trimestre, con il 29% di tutti i tentativi di phishing. Ciò può essere parzialmente spiegato da una campagna di phishing che ha visto gli hacker colpire i titolari di account con messaggi fraudolenti riguardanti attività insolite sul loro account. Il rapporto colloca Google al secondo posto, con il 19% di tutti i tentativi, e Apple al terzo, con il 5% di tutti gli eventi di phishing dell’ultimo trimestre. In termini di industria, il settore tecnologico è stato quello più utilizzato, seguito dalle banche e dai social network.

All’inizio di quest’anno, CPR aveva segnalato una tendenza all’aumento delle campagne di phishing che facevano leva sul settore finanziario, tendenza che è proseguita negli ultimi tre mesi. Ad esempio, l’organizzazione bancaria americana Wells Fargo si è piazzata al quarto posto questo trimestre a causa di una serie di e-mail malevole che richiedevano informazioni sul conto. Tattiche simili sono state notate in altre truffe che hanno imitato marchi come Walmart e LinkedIn, anch’essi presenti nella top ten di questo rapporto al sesto e ottavo posto.

“Mentre i marchi più impersonati si spostano da un trimestre all’altro, le tattiche utilizzate dai criminali informatici non lo fanno quasi mai. Questo perché il metodo di inondare le nostre caselle di posta elettronica e di attirarci in un falso senso di sicurezza utilizzando loghi affidabili si è dimostrato più volte vincente“, ha dichiarato Omer Dembinsky, Data Group Manager di Check Point Software.

“È per questo che tutti noi dobbiamo impegnarci a fermarci e controllare, prendendoci un momento prima di cliccare su qualsiasi link che non riconosciamo. C’è qualcosa di strano? C’è una grammatica scorretta o un linguaggio che suscita una risposta immediata? In caso affermativo, questo potrebbe essere un indicatore di un’e-mail di phishing. Per le organizzazioni preoccupate per i propri dati e la propria reputazione, è fondamentale sfruttare le giuste tecnologie in grado di bloccare efficacemente queste e-mail prima che abbiano la possibilità di ingannare una vittima”.

Nella sua ultima release Titan R81.20, Check Point ha anche annunciato che la tecnologia di sicurezza inline denominata “Zero Phishing” è stata potenziata con un nuovo motore chiamato Brand Spoofing Prevention, progettato per bloccare l’utilizzo dei marchi e dimensionato per rilevare e bloccare anche i marchi locali che vengono utilizzati come esche, in qualsiasi lingua e in qualsiasi Paese, oltre a prevenire preventivamente – in quanto il motore riconosce i domini falsi in fase di registrazione e ne blocca l’accesso. La soluzione si avvale di un innovativo motore alimentato dall’intelligenza artificiale, di processi avanzati di linguaggio naturale e di capacità di scansione degli URL migliorate per ispezionare automaticamente i possibili tentativi malevoli e bloccare l’accesso a marchi locali e globali spacciati per tali in più lingue e paesi, con un tasso di cattura superiore del 40% rispetto alle tecnologie tradizionali.

In un attacco di brand phishing, i criminali cercano di imitare il sito web ufficiale di un marchio noto utilizzando un nome di dominio o un URL simile e un design della pagina web che assomiglia al sito autentico. Il link al sito web falso può essere inviato a persone mirate tramite e-mail o messaggi di testo, l’utente può essere reindirizzato durante la navigazione web o può essere attivato da un’applicazione mobile fraudolenta. Il sito web falso spesso contiene un modulo destinato a rubare le credenziali degli utenti, i dettagli di pagamento o altre informazioni personali.

I principali marchi di phishing nel secondo trimestre del 2023

Di seguito sono riportati i principali marchi classificati in base alla loro comparsa complessiva nei tentativi di phishing del marchio:

- Microsoft (29%)

- Google (19.5%)

- Apple (5.2%)

- Wells Fargo (4.2%)

- Amazon (4%)

- Walmart (3.9%)

- Roblox (3.8%)

- LinkedIn (3%)

- Home Depot (2.5%)

- Facebook (2.1%)

E-mail di phishing Microsoft – Esempio di attività insolita

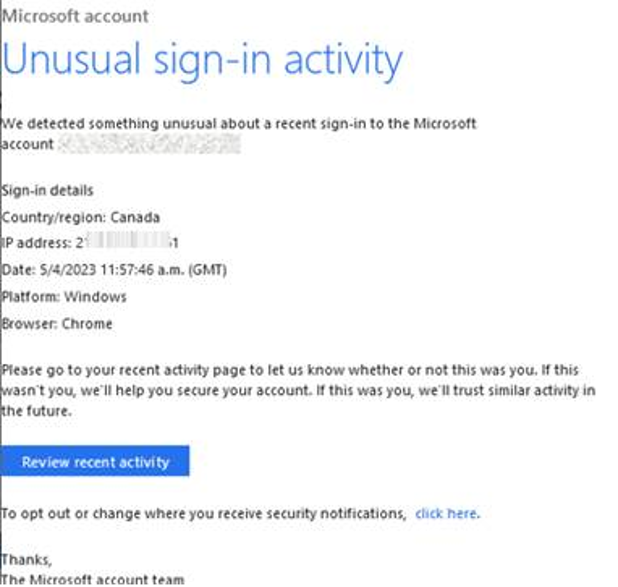

Nel secondo trimestre del 2023, una campagna di phishing ha preso di mira i titolari di account Microsoft inviando messaggi fraudolenti relativi ad attività di accesso insolite.

La campagna prevedeva l’invio di e-mail ingannevoli, presumibilmente provenienti dall’interno dell’azienda, con nomi di mittenti quali “Microsoft su <dominio aziendale>”. L’oggetto di queste e-mail di phishing era “RE: Microsoft account unusual sign-in activity” e sostenevano di aver rilevato un’insolita attività di accesso all’account Microsoft del destinatario. Le e-mail fornivano dettagli sul presunto accesso, come il Paese/la regione, l’indirizzo IP, la data, la piattaforma e il browser.

Per rispondere a questo presunto problema di sicurezza, le e-mail di phishing invitavano i destinatari a rivedere la loro recente attività cliccando su un link fornito che porta a siti web malevoli non collegati a Microsoft. Gli URL utilizzati nella campagna, come hxxps://online.canpiagn[.]best/configurators.html e hxxps://bafybeigbh2hhq6giieo6pnozs6oi3n7x57wn5arfvgtl2hf2zuf65y6z7y[.]ipfs[.]dweb[. Il link è attualmente inaccessibile, ma si presume che siano stati progettati per rubare le credenziali dell’utente o le informazioni personali o per scaricare contenuti dannosi sul dispositivo dell’utente.

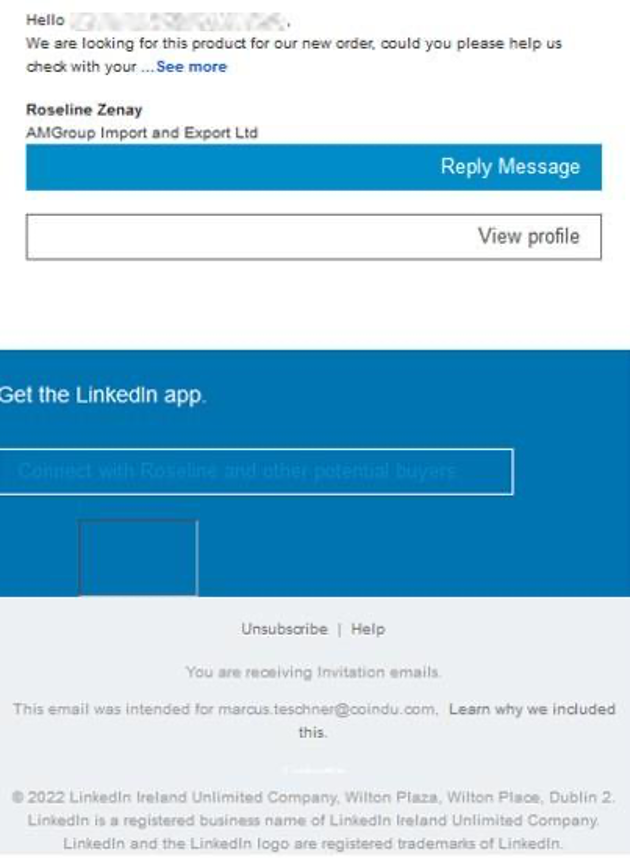

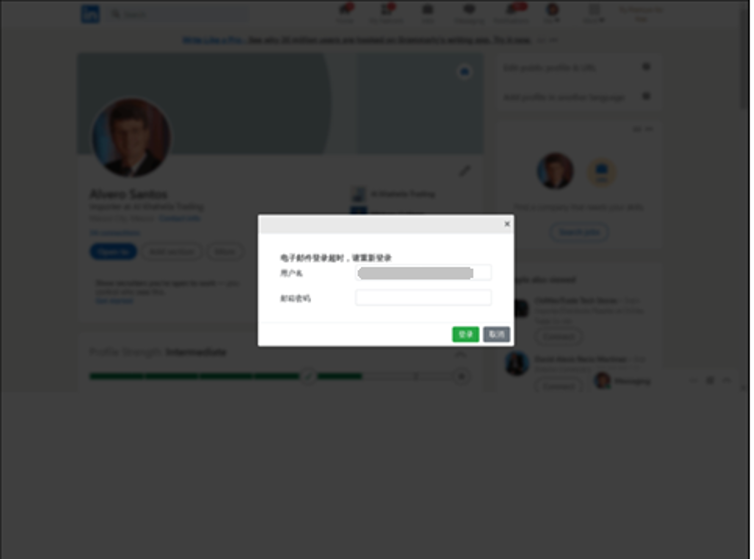

Email di phishing di LinkedIn – Esempio di furto di account

Nel secondo trimestre del 2023 è stata individuata un’e-mail di phishing che imitava LinkedIn, una piattaforma di networking professionale (figura 1). L’e-mail affermava falsamente di provenire da “LinkedIn” e aveva come oggetto “Revise PO June – Order Sheet”. L’obiettivo era quello di ingannare i destinatari e indurli a cliccare su un link dannoso, mascherandolo da una relazione. Il link di phishing (non più attivo) contenuto nell’e-mail conduceva a un sito Web sospetto situato all’indirizzo hxxps://amazonlbb[.]ajimport[.]com[.]br/china/newcodingLinkedin/index.html (figura 2). Cliccando su questo link si corre il rischio di furto di account e di altre attività dannose.

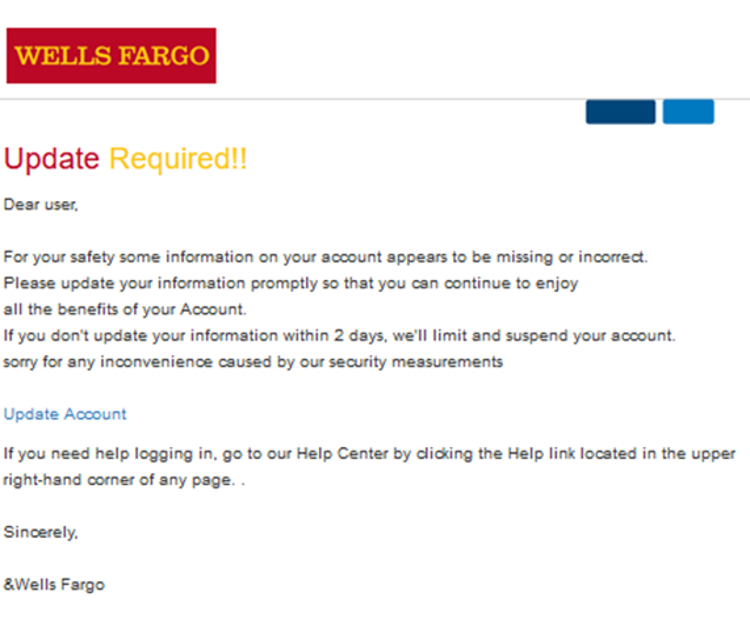

Email di phishing di Wells Fargo – Truffa nella verifica dell’account

Nel secondo trimestre del 2023 è stata osservata una campagna di e-mail di phishing che impersonava Wells Fargo, un’importante istituzione finanziaria. L’e-mail è stata inviata dall’indirizzo “29@9bysix[.]co[.]za” e sembrava provenire da “Wellsfargo Online”. Aveva come oggetto “Verifica richiesta” e mirava a ingannare i destinatari per indurli a fornire le informazioni sul loro conto, sostenendo che alcuni dettagli erano mancanti o errati.

L’e-mail di phishing includeva un link m (non più attivo): hxxps://vmi1280477[.]contaboserver[.]net/pyfdwqertfdswwrty/wells/main[.]html. Il link conduceva a un sito Web dannoso in cui agli utenti veniva richiesto di inserire le credenziali dell’account, con il rischio di accesso non autorizzato o di compromissione dell’account.

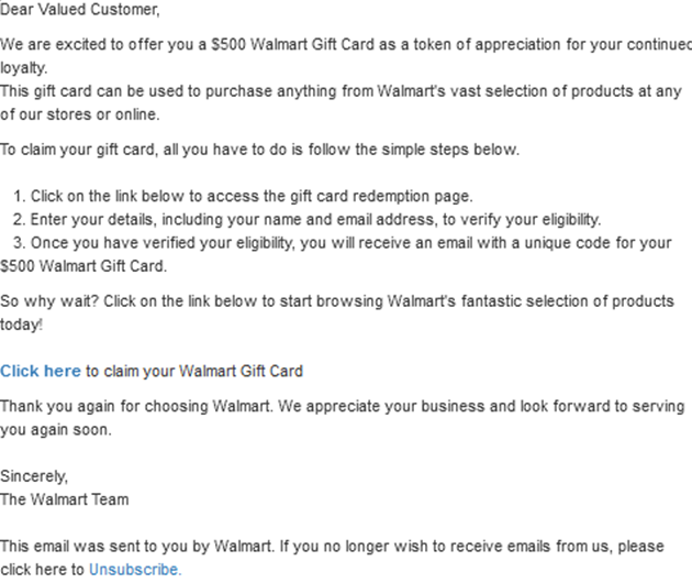

Email di phishing di Walmart – Falsa offerta di carte regalo

Nel secondo trimestre del 2023 è stata rilevata una campagna di e-mail di phishing che impersonava Walmart, un’azienda di vendita al dettaglio. L’e-mail è stata inviata dall’indirizzo “info@chatpood[.]info” e aveva come oggetto “Walmart eGift Card Waiting”. Lo scopo di questa e-mail fraudolenta era quello di ingannare i destinatari offrendo loro una carta regalo Walmart da 500 dollari come segno di apprezzamento per la loro fedeltà. L’e-mail di phishing conteneva un link dannoso: hxxps://cloud[.]appsmtpmailers[.]com. Cliccando su questi link gli utenti venivano reindirizzati a una pagina web fraudolenta in cui veniva chiesto loro di fornire informazioni personali, come il nome e l’indirizzo e-mail, per verificare l’idoneità. Attualmente questo sito è inattivo.